熊海CMS安全漏洞剖析 SQL注入、XSS攻击与Cookie篡改

熊海CMS作为一款轻量级的网站内容管理系统,因其简单易用而受到部分用户的青睐。其安全性问题一直备受诟病,尤其是SQL注入、XSS攻击和Cookie篡改等常见漏洞,给网站运营带来了严重威胁。本文将从技术角度分析这些漏洞的成因、危害及防护措施。

一、SQL注入漏洞

SQL注入是熊海CMS中最常见的安全隐患之一。攻击者通过构造恶意SQL语句,利用系统未对用户输入进行充分过滤的缺陷,直接操作数据库。例如,在登录模块或文章查询功能中,如果未对用户输入参数进行转义或验证,攻击者可能通过输入特殊字符(如单引号)绕过身份验证,甚至获取、修改或删除数据库中的敏感信息。防护措施包括:使用参数化查询、对用户输入进行严格过滤、限制数据库操作权限,以及定期更新CMS补丁。

二、XSS攻击漏洞

XSS(跨站脚本攻击)在熊海CMS中同样普遍存在,主要体现在用户输入内容未经过滤直接输出到网页上。攻击者可以通过评论、表单等输入框注入恶意JavaScript代码,当其他用户访问受影响页面时,代码会自动执行,可能导致会话劫持、信息窃取或页面篡改。例如,如果CMS未对文章内容或用户昵称进行HTML编码,攻击者便可插入脚本窃取用户Cookie。防范XSS攻击需对用户输入和输出进行双重过滤,采用内容安全策略(CSP),并避免使用innerHTML等不安全输出方式。

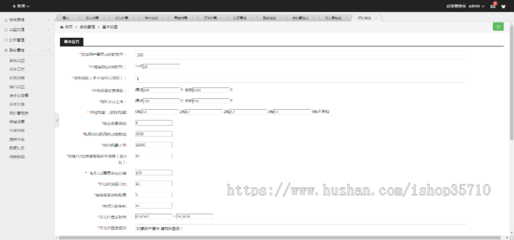

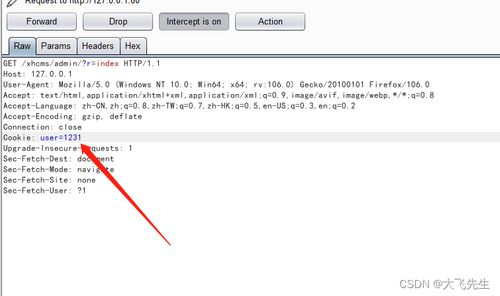

三、Cookie篡改漏洞

Cookie篡改通常与XSS或会话管理漏洞相关。在熊海CMS中,如果Cookie未设置HttpOnly或Secure属性,攻击者可能通过XSS攻击获取用户Cookie,并修改其内容以提升权限或冒充其他用户。会话ID若未随机化或过期时间设置不当,也会增加篡改风险。为加强防护,建议对Cookie启用HttpOnly和Secure标志,使用HTTPS协议传输,并实施严格的会话超时机制。

四、综合防护建议

针对熊海CMS的安全问题,网站管理员应采取多层次防御策略。及时更新至最新版本,修复已知漏洞;强化输入验证和输出编码,避免直接执行用户输入;再次,定期进行安全审计和渗透测试;教育用户提高安全意识,避免使用弱密码或点击可疑链接。通过这些措施,可显著降低SQL注入、XSS和Cookie篡改等攻击的风险。

熊海CMS虽简便,但安全漏洞不容忽视。只有结合技术手段和管理措施,才能构建一个相对安全的网站环境。

如若转载,请注明出处:http://www.kongqueyouxi.com/product/680.html

更新时间:2026-01-23 13:48:52